analysis team解析チーム

サイバーセキュリティ研究室では、独自開発した各種システムによって収集した実際のサイバー攻撃情報の分析・対処を行う解析チームを構築しています。解析チームは専門のセキュリティアナリストによって構成され、ダークネット観測・分析による新規マルウェアの発生検知や感染IoT機器の発見、ライブネット観測・分析による標的型メールの収集・検知やセキュリティアラートのトリアージ、実際に収集したマルウェア検体の解析や攻撃者の挙動分析など多種多様なサイバー攻撃情報の分析を行っています。

各種解析結果やノウハウは研究チームやNICT内のCSIRTへ展開されるだけでなく、NICT外の組織からの要請に基づいて情報提供が行われます。例えば東京2020大会におけるサイバーセキュリティ体制ではNICT解析チームも参画し、我々の解析結果が大会のセキュリティ確保に貢献しました。

プロジェクト紹介

01ダークネット観測

インターネット上で発生する大規模感染(パンデミック)を早期に発見

解析チームでは、NICTERで日々観測・収集しているダークネットデータを分析し、インターネット上で今まさに発生している攻撃活動の状況把握に取り組んでいます。

ダークネットデータには様々な攻撃に関連したデータが含まれていますが、特に主要なものはネットワーク経由で感染を広げるワーム型のマルウェアが次の攻撃先を探すためのスキャンパケットです。インターネット上の多数の機器に存在する脆弱性が発見され、その脆弱性を悪用して感染を広めるワーム側マルウェアが出現すると、連鎖的な感染拡大(パンデミック)によってダークネットで観測される攻撃元ホスト数が急激なスパイクを示すことが知られています(上図は実際のパンデミック発生時の観測データ)。ダークネット観測ではこのようなダークネットデータ上で発生する異常値を捉えることで、インターネット上で発生する大規模な攻撃活動を早期に検出し、攻撃対象ポートやプロトコル・攻撃元の感染機種等の分析を通じて影響度に応じた対応につなげています。また、各種攻撃に対応したハニーポットを独自開発し、IoT機器を狙う攻撃活動やDRDoS(Distributed Reflection Denial of Service:分散反射型サービス妨害)攻撃等の詳細分析も進めています。これらの観測・分析で得られた情報はJPCERT/CCが主催する国内の攻撃観測を実施している組織で構成される「定点観測と友の会」での情報共有や、関係組織からの注意喚起、政府組織への情報提供などに活用しているほか、NICTERブログやNICTER観測レポート等を通じた一般向けの情報発信も行っています。

02ライブネット観測

組織内ネットワークの観測・分析基盤とセキュリティオペレーション

解析チームでは、NICT-CSIRTと連携しNICT内の実ネットワーク(ライブネット)の観測・分析によるセキュリティオペレーションを実施しています。

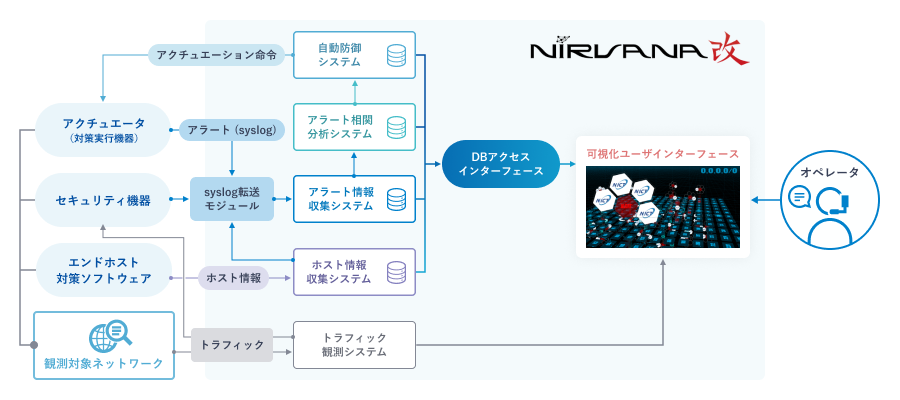

NICT内を流れる全てのライブネットトラフィックの観測・蓄積・分析する基盤を構築し、トラフィックデータの分析に加え、VPNログやプロキシログ等のログデータ分析、NICTアドレスに届くスパムメール(フィッシングやマルウェアスパム等)の分析、各種セキュリティアプライアンスによるアラート監視、EDR(Endpoint Detection and Response)との連携やアクチュエーションを実施することでNICTを標的とした攻撃活動の把握・分析を進めています。また、インターネット上で公開されている各種脅威情報(新たな脆弱性、マルウェア、攻撃キャンペーン等)を随時収集・分析し、実際の攻撃傾向と突き合わせることで影響範囲の推定を行っています。

加えて、研究開発と実オペレーションを繋げる重要な取組として、サイバーセキュリティ研究室で研究開発した各種検知エンジン等をライブネット観測に適用することで、NICTネットワークを一つの巨大なテストベッドとして技術の有効性検証に活用し、得られたデータや知見を研究開発へのフィードバックに繋げる取組も行っています。

03アーティファクト分析

マルウェアや攻撃ツールから機能や攻撃者の目的を調査

解析チームでは、ハニーポットやライブネット観測によって収集したマルウェア検体を詳細解析し、その機能や目的等を明らかにするアーティファクト分析を実施しています。

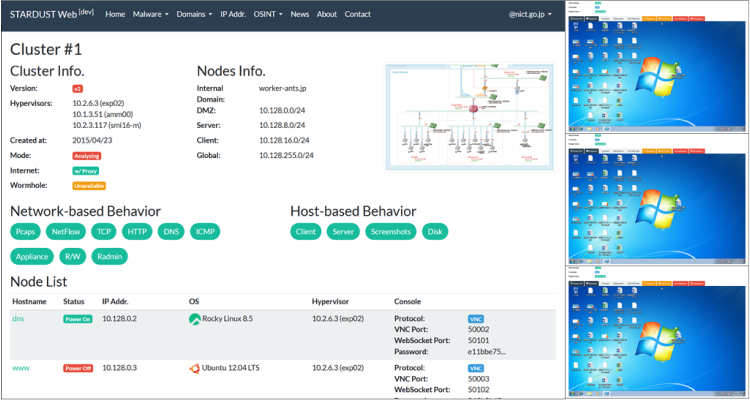

マルウェア検体の解析では、表層解析や動的解析・静的解析によってマルウェアファミリーを特定したり、接続先のC2サーバ等や生成するプロセス情報等のIoC(Indicator of Compromise)情報の抽出を行います。また、マルウェアが暗号化処理を行っている場合には復号のためのスクリプトを作成したり、解析結果に基づきYARAルールを作成するなど、類似のマルウェア検体を解析する際に有用なツール開発も行い、解析の自動化に取り組んでいます。解析結果はダークネット観測やライブネット観測へフィードバックし活用され、解析レポートのような形での情報公開と対策への活用に役立てられています。更に、RAT(Remote Administration Tool)や新しいマルウェア検体はサイバーセキュリティ研究室で開発している標的型攻撃誘引基盤STARDUST上で実行し、実際の組織を模擬した解析環境内に攻撃者をおびき寄せ、組織侵入後の攻撃者の活動を長期間に渡って観測し、攻撃者が残した様々な痕跡(アーティファクト)を分析することでその特徴や効果的な対策手法を明らかにしていきます。

04Redteam

攻撃者視点によるセキュリティリスクの検証とフィードバック

解析チームでは、攻撃者視点でのセキュリティ検証を行うRedteamを構築しています。

Redteamでは最新の脆弱性情報や攻撃ツールを実システムを用いて検証し、その脅威度や有効性の把握を行うなど攻撃視点での情報収集と分析を行っています。また、得られた知見や技術を用い、NICT-CSIRTと連携しNICT内の各種システムやサイバーセキュリティ研究室が開発している各種システムにセキュリティ上の不備が無いか調査することでセキュリティレベルの向上を目指しています。また、検証では単に既存のツールを使用するだけでなく、ツールのカスタマイズや独自開発のツールの利用、他チームの攻撃観測で得られた知見を活用することでリアリティのある攻撃シナリオに基づいた高度な検証を実現しています。その一方で、仮想環境やクラウド環境を利用した独自の検証用ネットワークを構築し、実環境に影響を与えない環境での検証も可能にしています。

実ネットワークや検証用ネットワークにWAF、IPS等セキュリティ製品や攻撃ツールを導入し攻撃検証を行い、検証で得られた知見を研究開発へフィードバックする取組みも行っています。