research team研究チーム

サイバーセキュリティ研究室では、サイバーセキュリティを専門とする研究者だけでなく、機械学習等のAI技術やネットワーク技術、ハードウェア技術、心理学や社会学など多様なバックグラウンドを持つ研究者によるチームを構築し研究開発を推進しています。また、国内外の大学や民間企業とも幅広い研究協力関係を築くことで世界的な研究拠点となることを目指しています。

サイバー攻撃のトレンドの変化に追従した実践的な研究開発を行うためには、サイバー攻撃の実データを大規模かつ継続的に収集する仕組みが不可欠です。研究チームでは新たな攻撃に対応した観測技術の研究開発を行うとともに、大規模集約したサイバー攻撃関連情報を活用した自動分析・自動対策技術の研究開発を進めています。また、新たに社会に登場する技術に対してセキュリティ課題の抽出や対策に貢献するため、最新の通信機器、IoT機器、コネクテッドカー等のエマージング技術に対応したセキュリティ検証技術の研究開発を進めるとともに、ヒトを対象としたユーザブルセキュリティの領域にも取り組んでいます。

プロジェクト紹介

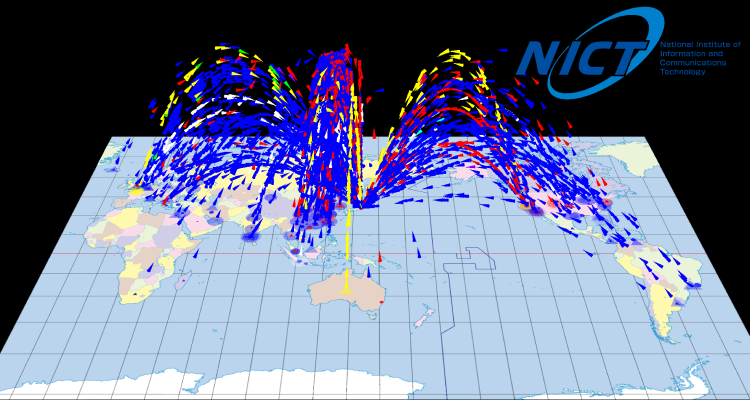

01サイバー攻撃観測・分析システム NICTER

インターネット上で発生しているサイバー攻撃をリアルタイムに捉える技術

NICTER(Network Incident analysis Center for Tactical Emergency Response)はインターネット上で発生する無差別型攻撃* をリアルタイムに観測・分析するシステムです。NICTERでは、未使用のグローバルIPアドレスに届く通信を観測するダークネット観測と呼ばれる技術を用いることで、ネットワーク経由で感染を広めるワーム型マルウェアのスキャン活動等の攻撃通信をリアルタイムに観測・分析しています。ダークネット観測の最大の利点は、通常のインターネット利用において未使用アドレスへのアクセスが発生することが無いことから、観測した通信を基本的に何らかの悪意のある活動に関連した通信と見なして分析できることです。我々は2005年から継続してNICTERの研究開発を進めており、国内外の多数の研究組織や企業と連携することで30万IPv4アドレスという世界最大規模の攻撃観測網を構築しています。

NICTERで収集したデータを分析することで、新たなマルウェアの発生や新たな脆弱性を狙った攻撃活動、感染機器の分布や攻撃傾向など多くの事象を捉えることができます。NICTERによる観測・分析結果は政府や関連組織と共有して対処に役立てられるほか、一部はNICTERWEB上で一般にも公開しています。

* 特定の組織を狙った攻撃では無く、大量の機器に無差別に感染を拡げ、それらの機器を悪用して大規模なサイバー攻撃等を実行する攻撃活動

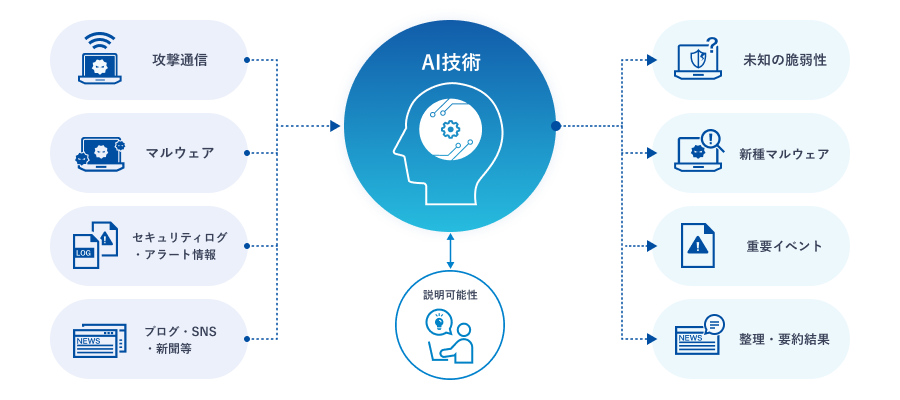

02AI×Cybersecurity

膨大なサイバーセキュリティ情報から価値ある情報を生み出すAI技術

サイバーセキュリティ研究室では、機械学習等のAI技術とサイバーセキュリティ技術を融合させた研究開発に取り組んでいます。AI技術を活用することにより、セキュリティ技術の高度化やオペレーションの自動化が可能となり、増加するサイバー空間での脅威に効果的に対応可能になります。同時に、オペレーションの担い手となる人材の不足にも対応します。我々は、独自に蓄積したビッグデータとAIに関する最先端技術、また、セキュリティオペレーションに関するドメイン知識を武器に、この分野で競争力の高い研究開発を実施します。

我々が取り組んでいる研究課題には様々なものがあります。例えば、インターネット上でのマルウェアキャンペーンを検知・分析する技術、大量のマルウェア(不正プログラム)を分析してその機能を類推する技術、多種多様なセキュリティアプライアンスが発報したアラート情報から真に対処が必要な重要なアラートを抽出する技術、JavaScriptやユーザのアクセス履歴より危険なWebページを検出する技術、脅威インテリジェンスの抽出・分析技術など、収集した大量のサイバーセキュリティ情報からリアルタイムに付加価値の高い情報を得るための研究開発を行っています。また、AIの出力結果を人間が理解・信頼してセキュリティオペレーションに活用できるためのExplainableなシステムの実現も目指しています。

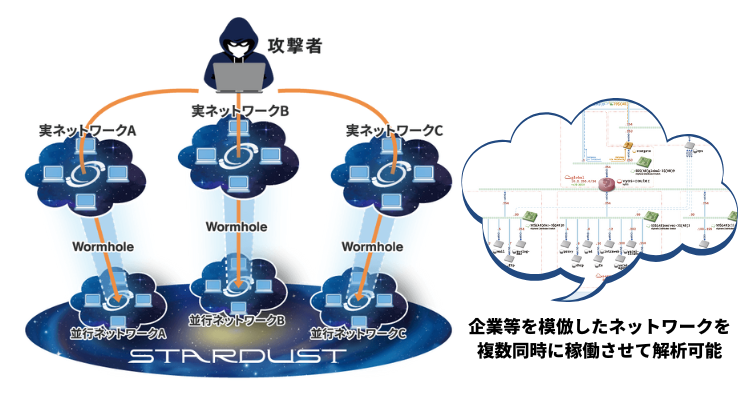

03標的型攻撃誘引基盤 STARDUST

実組織を模した並行ネットワーク上で標的型攻撃を観測する大規模解析基盤

特定の組織を狙う標的型攻撃では、被害を受けた企業や組織から攻撃の詳細情報が出てくることは非常に稀であり、標的型攻撃の実態把握や適切な対策導出が困難になっています。サイバーセキュリティ研究室では、標的型攻撃の実データが得られない課題に対し、実在する組織の環境を模擬したネットワーク内に標的型攻撃の攻撃者を誘引することで実際の攻撃活動を観測する基盤であるSTARDUSTの研究開発を進めています。

STARDUSTではNICTが保有する大規模サーバ群の上に仮想化技術を用いて実組織を模擬した『並行ネットワーク』を構築します。我々の開発した自動環境構築技術によって、各並行ネットワークは模擬対象の企業環境に合わせてActive Directoryサーバやファイルサーバ、外部公開のWebサーバ、数百台規模の各社員の端末等を組み合わせ、実環境との識別が困難になる精度で自動構築されます。その後、並行ネットワーク上の端末で標的型攻撃のマルウェアを実行したり標的型攻撃メールに記載された悪性URLにアクセスすることで攻撃を発火させ、攻撃者を並行ネットワークに誘引します。マルウェアから攻撃者への通信は我々の開発したワームホール技術を用いて実際の組織を経由させることで、攻撃者は攻撃対象の企業からのアクセスと区別できません。さらに、侵入した並行ネットワーク上ではあたかも実際のユーザが利用しているかのようなデータやログを自動生成しておくことで攻撃者に対して攻撃活動を促しその活動の様子を観測することで、攻撃者に気付かれない形でデータを収集します。

我々はSTARDUSTで得られた標的型攻撃の実データに基づく対策技術の研究開発に取り組んでいます。また、連携する他組織によるSTARDUSTの利活用も進めており、各組織が柔軟な解析を行えるための各種機能の拡張も進めています。

04セキュリティ情報融合基盤 CURE

サイバーセキュリティ情報間の隠れた構造を解明する分析基盤

サイバー攻撃の実態を把握するためには、サイバー攻撃の観測情報や外部機関が公開するセキュリティレポートなど、多種多様なサイバーセキュリティ関連情報を集約し、多角的に分析する必要があります。NICTではセキュリティ情報融合基盤「CURE」を開発し、サイバーセキュリティ関連情報の大規模集約と横断分析の研究開発を進めています。

CUREは、サイバー攻撃の観測情報や脅威情報等、異なる情報源から得られるサイバーセキュリティ関連情報を一元的に集約してつなぎ合わせることで、これまで把握が困難であったサイバー攻撃の隠れた構造を解明することを目的としています。CUREでは膨大な量の情報を高速に処理するため、インメモリデータベースを採用し、各種データベースとCURE本体のメッセージングはPub/Sub(Publish/Subscribe)モデルに基づいて実装されています。これにより、高速性と高いスケーラビリティを実現しています。また、サイバー攻撃と関連性があるIPアドレスやドメイン名、ファイルハッシュ値、メールアドレスといった観測情報を持つ『Artifact Layer(観測層)』、ニュースやセキュリティブログ記事といったサイバー攻撃の分析情報とArtifactを自然言語処理で関連付ける『Semantics Layer(意味付け層)』に加えて、CUREに格納されたデータに対して付加的な情報を与えるデータエンリッチメントの仕組みとして『Enricher』を開発しています。Enricherの仕組みにより、例えば類似の悪性挙動を示すIPアドレス群を検出し自動で紐づけていくといった分析が可能になっています。

我々は収集するセキュリティ関連情報をCUREに集約していくとともに、大規模データの紐付けや横断分析、意味付けを可能にする分析技術の研究開発を進めていきます。

05Web媒介型サイバー攻撃対策プロジェクト WarpDrive

一般ユーザ参加型の大規模観測網の構築と対策

©士郎正宗・Production I.G/講談社・攻殻機動隊2045製作委員会

Webサイトを閲覧するだけでマルウェアに感染するWeb媒介型攻撃(ドライブ・バイ・ダウンロード攻撃)の被害が続いています。Web媒介型攻撃ではスパムメールに記載した悪性URLによる誘導や検索エンジン経由、正規のWebサイト改ざんといった手法を組み合わせることで、ユーザを悪性Webサイトに誘導し攻撃を実行します。Webサイトへのアクセスはユーザによるアクセスが起点となり、悪性Webサイトを閲覧したユーザのみに攻撃が行われるため、攻撃の大規模な観測による実態把握が困難であるという課題がありました。

サイバーセキュリティ研究室では、この課題に対してユーザ環境に適用可能なWebアクセスの観測・分析・検知・警告やブロック機能を備えたセンサを開発し、一般ユーザへ展開することでWeb媒介型攻撃の大規模観測と被害抑制を実現するWarpDriveプロジェクトの研究開発を進めています。ユーザによるセンサインストールのインセンティブを高めるため、WarpDriveではアニメ『攻殻機動隊 SAC_2045』シリーズとタイアップし、PC向けに「タチコマ・セキュリティ・エージェント(タチコマSA)」、スマートフォン向けに「タチコマ・セキュリティ・エージェント・モバイル(タチコマ・モバイル)」を開発し無償提供しています。タチコマSA及びタチコマ・モバイルをインストールしたユーザは専用のウィジェット画面やアプリを利用でき、危険なWebアクセスのブロック機能によってWeb媒介型攻撃のリスクを軽減することができます。ユーザのWebアクセス情報は個人が特定できない形で集約・分析され、新たな悪性Webサイトの発見に役立てられます。

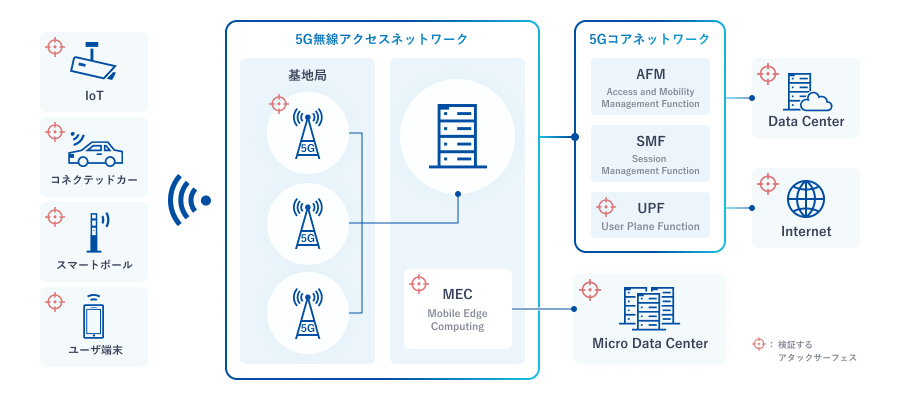

065G/Beyond 5Gセキュリティ

新たなネットワーク環境に潜む脅威のリスク分析と検証技術

5G(第5世代移動通信方式)の商用利用が開始され、「超高速大容量」「高信頼・低遅延」「多数同時接続」の特徴を持ったネットワークが普及し始めています。5Gネットワークでは多種多様なデバイスが繋がり、自動運転や遠隔医療からスマート農業・スマートファクトリ、高精細映像制作など様々なサービスの実現が期待されています。その一方で、新技術の導入によりこれまでの環境では想定していなかった新たなセキュリティ脅威の懸念が生まれています。

そこで、我々は2020年にKDDIやNTTドコモ、NECらと共同で総務省委託「5Gネットワークにおけるセキュリティ確保に向けた調査・検討」を受託し、5Gセキュリティ検証用テストベッドの整備と研究開発を開始しました。5G/Beyond 5Gセキュリティチームでは、サイバーセキュリティ研究室の環境内にオープンソースソフトウェアであるOpenAirInterfaceおよびfree5GCを利用した5Gコアネットワークと、Software Defined Radio(SDR)機器による無線アクセスネットワークを含めた5G検証環境を構築し、5G環境におけるセキュリティ脅威の検討とモデリング分析、緩和策等の技術検証を実施しています。こうして得られた知見は「5G セキュリティガイドライン」として総務省より公表されています。更に今後は、ネットワークスライス・MEC・PTP等の5Gにて新たに導入された技術に関するセキュリティ検証も実施していきます。

我々は5G及びBeyond 5Gも見据えたセキュリティ脅威の検証技術についての研究開発を引き続き進めることで、NICTの中立性を生かしたベンダ・キャリアニュートラルな評価・検証環境の構築と知見の共有に貢献していきます。

07ローレイヤセキュリティ

サプライチェーンリスクに対応するセキュリティ検証技術

IoT機器の普及やサプライチェーンリスクの高まりによって、ある機器に脆弱性や意図的に仕込まれたバックドア(外部から侵入可能な裏口)が存在しないか検証する技術の重要性が高まっています。ローレイヤセキュリティチームでは、ファームウェアやカーネルモジュールからFPGA(Field-Programmable Gate Array)、ICチップ、センサデバイスのようなハードウェアにより近い領域のセキュリティ技術の研究開発に取り組んでいます。

例えば、実際にIoT機器を開封して物理的なアクセスによるチップの脆弱性の有無を検証する技術や、抽出したファームウェアにバックドアが存在しないか検証する技術、仕様に基づいて設計されたFPGAに対して想定外の機能が実装されていないか検証するファジング技術等の研究開発などを進めています。また、FPGAを活用した技術としてFPGAを使ったファームウェア等のソフトウェア検証システムNEMIANAを開発しOSSとして公開しています。他にも、セキュリティ検証の対象としてウェアラブルデバイスやコネクテッドカーなど新たに社会に普及している機器も広く対象とし、物理的なセンサに対して意図的に誤ったデータを認識させることが可能であるか検証するなど、多種多様な機器に対応可能なセキュリティ検証技術に取り組んでいます。

これらの研究開発を推進することで、例えばある機器に不正機能の存在が疑われた時にNICTが保有する技術によって網羅的な検証を実施するなど、国産技術によるサプライチェーンリスク対策へ貢献することを目指しています。

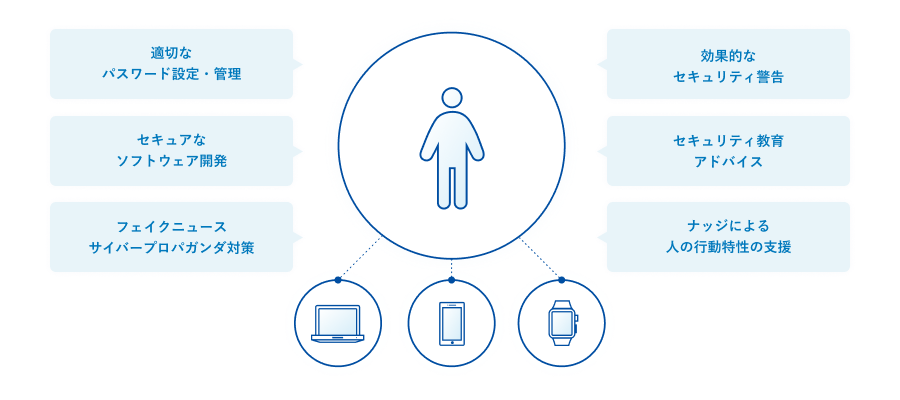

08ユーザブルセキュリティ

人間(ユーザ)とコンピュータの関係性におけるセキュリティ課題の発見と解決

セキュリティの課題を考える上で人間(ユーザ・システム開発者・サービス提供者)の観点を無視することは出来ません。特にユーザがシステムやサービス等を利用する際に、セキュリティが確保されつつ、ユーザーにとっての効果、効率及び満足度を損なわずに本来の目標を達成する「ユーザブルセキュリティ」の考え方が重要です。そこでサイバーセキュリティ研究室では、ユーザブルセキュリティの研究開発に取り組み、人間とコンピュータの関係におけるセキュリティ課題の解決を図っています。

一概に人間といっても立場や状況・役割によって様々なセキュリティ課題が存在します。

例えば、一般ユーザがアプリダウンロード時にプライバシーポリシーを理解できないまま同意することや身体障碍者のセキュリティ認証における不便さなどがその一例です。加えて対策を講じる開発における課題もあります。世の中のサービスやシステムは、開発者(プログラマ)によるプログラミングを通じて実装されていますが、開発者がサービス本来の機能や目的に該当する機能(機能要件)だけでなくセキュリティ等の機能(非機能要件)も適切に実装しないと脆弱なサービスが生まれてしまいます。実際に既存研究において、インターネット上の開発者向けQ&Aサイトに掲載されている品質の低いコードサンプルを開発者がそのまま流用し、脆弱性が作りこまれるケースが多く存在することが明らかになっています。そこで開発者が使いやすく安全に開発ができるためのサポート方法の研究開発が重要になっています。他にも、脆弱な機器を利用し続けている一般ユーザに対して適切なセキュリティ通知や対処方法の通知手法や、ナッジを活用することで望ましい方向へユーザの行動変容を促す手法などの研究開発も実施しています。

ユーザブルセキュリティチームではこうした人間に関する様々な側面からのセキュリティ課題に取り組むことで、高いユーザビリティとセキュリティを両立する技術の確立を目指しています。